2026 Pengarang: Howard Calhoun | [email protected]. Diubah suai terakhir: 2025-01-24 13:21:51

Pengenalpastian dan pengesahan ialah asas alat keselamatan perisian dan perkakasan moden, kerana mana-mana perkhidmatan lain direka terutamanya untuk melayani entiti ini. Konsep ini mewakili sejenis barisan pertahanan pertama yang memastikan keselamatan ruang maklumat organisasi.

Apakah ini?

Pengenalpastian dan pengesahan mempunyai fungsi yang berbeza. Yang pertama memberi subjek (pengguna atau proses yang bertindak bagi pihak mereka) peluang untuk memberikan nama mereka sendiri. Dengan bantuan pengesahan, pihak kedua akhirnya yakin bahawa subjek itu benar-benar siapa yang didakwanya. Pengenalpastian dan pengesahan sering digantikan dengan frasa "mesej nama" dan "pengesahan" sebagai sinonim.

Mereka sendiri terbahagi kepada beberapa jenis. Seterusnya, kita akan melihat apakah itu pengenalan dan pengesahan dan apakah itu.

Pengesahan

Konsep ini menyediakan dua jenis: sebelah pihak, apabila pelangganmesti terlebih dahulu membuktikan kesahihannya kepada pelayan, dan dua hala, iaitu, apabila pengesahan bersama sedang dijalankan. Contoh standard bagaimana pengenalan dan pengesahan pengguna standard dijalankan ialah prosedur untuk log masuk ke dalam sistem tertentu. Oleh itu, jenis yang berbeza boleh digunakan dalam objek yang berbeza.

Dalam persekitaran rangkaian di mana pengenalpastian dan pengesahan pengguna dijalankan pada bahagian yang tersebar secara geografi, perkhidmatan yang dimaksudkan berbeza dalam dua aspek utama:

- yang bertindak sebagai pengesah;

- bagaimana sebenarnya pertukaran data pengesahan dan pengenalan telah diatur dan cara ia dilindungi.

Untuk membuktikan identiti mereka, subjek mesti mengemukakan salah satu daripada entiti berikut:

- maklumat tertentu yang dia tahu (nombor peribadi, kata laluan, kunci kriptografi khas, dll.);

- benda tertentu yang dia miliki (kad peribadi atau peranti lain dengan tujuan yang serupa);

- perkara tertentu yang merupakan unsur itu sendiri (cap jari, suara dan cara biometrik lain untuk mengenal pasti dan mengesahkan pengguna).

Ciri Sistem

Dalam persekitaran rangkaian terbuka, pihak-pihak tidak mempunyai laluan yang dipercayai, yang bermaksud, secara umum, maklumat yang dihantar oleh subjek mungkin akhirnya tidak sepadan dengan maklumat yang diterima dan digunakanapabila mengesahkan. Ia diperlukan untuk memastikan keselamatan pendengaran aktif dan pasif kepada rangkaian, iaitu, perlindungan daripada pembetulan, pemintasan atau main balik pelbagai data. Pilihan untuk menghantar kata laluan dalam teks biasa adalah tidak memuaskan, dan dengan cara yang sama, penyulitan kata laluan tidak dapat menyelamatkan hari, kerana ia tidak memberikan perlindungan terhadap pembiakan. Itulah sebabnya protokol pengesahan yang lebih kompleks digunakan hari ini.

Pengenalan yang boleh dipercayai adalah sukar bukan sahaja kerana pelbagai ancaman dalam talian, tetapi juga untuk pelbagai sebab lain. Pertama sekali, hampir mana-mana entiti pengesahan boleh dicuri, dipalsukan atau disimpulkan. Terdapat juga percanggahan tertentu antara kebolehpercayaan sistem yang digunakan, di satu pihak, dan kemudahan pentadbir atau pengguna sistem, di pihak yang lain. Oleh itu, atas sebab keselamatan, ia dikehendaki meminta pengguna untuk memasukkan semula maklumat pengesahannya dengan beberapa kekerapan (kerana orang lain mungkin sudah duduk di tempatnya), dan ini bukan sahaja menimbulkan masalah tambahan, tetapi juga meningkatkan dengan ketara kemungkinan bahawa seseorang boleh mengintip untuk memasukkan maklumat. Antara lain, kebolehpercayaan peralatan perlindungan memberi kesan ketara kepada kosnya.

Sistem pengenalan dan pengesahan moden menyokong konsep log masuk tunggal ke rangkaian, yang terutamanya membolehkan anda memenuhi keperluan dari segi kemudahan pengguna. Jika rangkaian korporat standard mempunyai banyak perkhidmatan maklumat,memperuntukkan kemungkinan rawatan bebas, maka pengenalan berulang data peribadi menjadi terlalu membebankan. Pada masa ini, masih belum boleh dikatakan bahawa penggunaan log masuk tunggal dianggap biasa, kerana penyelesaian dominan belum terbentuk.

Oleh itu, ramai yang cuba mencari kompromi antara kemampuan, kemudahan dan kebolehpercayaan cara yang menyediakan pengenalan / pengesahan. Keizinan pengguna dalam kes ini dijalankan mengikut peraturan individu.

Perhatian khusus harus diberikan kepada fakta bahawa perkhidmatan yang digunakan boleh dipilih sebagai objek serangan ketersediaan. Jika sistem dikonfigurasikan sedemikian rupa sehingga selepas beberapa percubaan yang tidak berjaya, keupayaan untuk masuk disekat, maka dalam kes ini, penyerang boleh menghentikan kerja pengguna yang sah dengan hanya beberapa ketukan kekunci.

Pengesahan kata laluan

Kelebihan utama sistem sedemikian ialah ia sangat mudah dan biasa kepada kebanyakan orang. Kata laluan telah digunakan oleh sistem pengendalian dan perkhidmatan lain untuk masa yang lama, dan apabila digunakan dengan betul, kata laluan itu memberikan tahap keselamatan yang agak boleh diterima untuk kebanyakan organisasi. Tetapi sebaliknya, dari segi jumlah set ciri, sistem sedemikian mewakili cara paling lemah yang boleh digunakan untuk mengenal pasti / pengesahan. Keizinan dalam kes ini menjadi agak mudah, kerana kata laluan mestilahmudah diingati, tetapi pada masa yang sama kombinasi mudah tidak sukar untuk diteka, terutamanya jika seseorang mengetahui keutamaan pengguna tertentu.

Kadangkala kata laluan, pada dasarnya, tidak dirahsiakan, kerana ia mempunyai nilai yang agak standard yang ditentukan dalam dokumentasi tertentu, dan tidak selalunya selepas sistem dipasang, ia ditukar.

Apabila memasukkan kata laluan, anda boleh melihat, dan dalam sesetengah kes, orang menggunakan peranti optik khusus.

Pengguna, subjek utama pengenalan dan pengesahan, selalunya boleh berkongsi kata laluan dengan rakan sekerja agar mereka menukar pemilikan untuk masa tertentu. Secara teori, dalam situasi sedemikian adalah lebih baik untuk menggunakan kawalan akses khas, tetapi dalam amalan ini tidak digunakan oleh sesiapa pun. Dan jika dua orang mengetahui kata laluan itu, ia meningkatkan peluang orang lain akhirnya mengetahuinya.

Bagaimana untuk membetulkannya?

Terdapat beberapa cara bagaimana pengenalan dan pengesahan boleh dijamin. Komponen pemprosesan maklumat boleh melindungi dirinya sendiri seperti berikut:

- Pengenaan pelbagai sekatan teknikal. Selalunya, peraturan ditetapkan untuk panjang kata laluan, serta kandungan aksara tertentu di dalamnya.

- Menguruskan tamat tempoh kata laluan, iaitu keperluan untuk menukarnya secara berkala.

- Mengehadkan akses kepada fail kata laluan utama.

- Dengan mengehadkan jumlah percubaan gagal yang tersedia semasa log masuk. Terima kasih kepadaDalam kes ini, penyerang hanya perlu melakukan tindakan sebelum melakukan pengecaman dan pengesahan, kerana kaedah brute-force tidak boleh digunakan.

- Pralatihan pengguna.

- Menggunakan perisian penjana kata laluan khusus yang membolehkan anda mencipta kombinasi yang menggembirakan dan cukup diingati.

Semua langkah ini boleh digunakan dalam apa jua keadaan, walaupun cara pengesahan lain digunakan bersama-sama dengan kata laluan.

Kata Laluan Sekali

Pilihan yang dibincangkan di atas boleh digunakan semula dan jika gabungan itu didedahkan, penyerang mendapat peluang untuk melakukan operasi tertentu bagi pihak pengguna. Itulah sebabnya kata laluan sekali digunakan sebagai cara yang lebih kuat, tahan terhadap kemungkinan mendengar rangkaian pasif, berkat sistem pengenalan dan pengesahan menjadi lebih selamat, walaupun tidak semudah itu.

Pada masa ini, salah satu perisian yang paling popular penjana kata laluan sekali ialah sistem yang dipanggil S/KEY, dikeluarkan oleh Bellcore. Konsep asas sistem ini ialah terdapat fungsi F tertentu yang diketahui oleh pengguna dan pelayan pengesahan. Berikut ialah kunci rahsia K, yang hanya diketahui oleh pengguna tertentu.

Semasa pentadbiran awal pengguna, fungsi ini digunakan untuk kekuncibeberapa kali, selepas itu hasilnya disimpan pada pelayan. Pada masa hadapan, prosedur pengesahan kelihatan seperti ini:

- Nombor datang ke sistem pengguna daripada pelayan, iaitu 1 kurang daripada bilangan kali fungsi digunakan untuk kekunci.

- Pengguna menggunakan fungsi ke kunci rahsia yang tersedia bilangan kali yang ditetapkan dalam perenggan pertama, selepas itu hasilnya dihantar melalui rangkaian terus ke pelayan pengesahan.

- Pelayan menggunakan fungsi ini kepada nilai yang diterima, selepas itu hasilnya dibandingkan dengan nilai yang disimpan sebelum ini. Jika keputusan sepadan, maka pengguna disahkan dan pelayan menyimpan nilai baharu, kemudian mengurangkan satu pembilang.

Dalam amalan, pelaksanaan teknologi ini mempunyai struktur yang sedikit lebih kompleks, tetapi pada masa ini ia tidak begitu penting. Memandangkan fungsi itu tidak boleh diterbalikkan, walaupun kata laluan dipintas atau akses tanpa kebenaran ke pelayan pengesahan diperoleh, ia tidak memberikan keupayaan untuk mendapatkan kunci rahsia dan dalam apa jua cara meramalkan rupa kata laluan satu kali seterusnya secara khusus.

Di Rusia, portal negara khas digunakan sebagai perkhidmatan bersatu - "Sistem Pengenalan / Pengesahan Bersatu" ("ESIA").

Pendekatan lain kepada sistem pengesahan yang kukuh adalah dengan menghasilkan kata laluan baharu pada selang masa yang singkat, yang juga dilaksanakan melaluipenggunaan program khusus atau pelbagai kad pintar. Dalam kes ini, pelayan pengesahan mesti menerima algoritma penjanaan kata laluan yang sesuai, serta parameter tertentu yang dikaitkan dengannya, dan sebagai tambahan, mesti terdapat juga penyegerakan jam pelayan dan pelanggan.

Kerberos

Pelayan pengesahan Kerberos mula-mula muncul pada pertengahan 90-an abad yang lalu, tetapi sejak itu ia telah menerima sejumlah besar perubahan asas. Pada masa ini, komponen individu sistem ini terdapat dalam hampir setiap sistem pengendalian moden.

Tujuan utama perkhidmatan ini adalah untuk menyelesaikan masalah berikut: terdapat rangkaian tertentu yang tidak dilindungi, dan pelbagai subjek tertumpu pada nodnya dalam bentuk pengguna, serta sistem perisian pelayan dan klien. Setiap subjek sedemikian mempunyai kunci rahsia individu, dan agar subjek C mempunyai peluang untuk membuktikan keasliannya sendiri kepada subjek S, tanpanya dia tidak akan melayaninya, dia perlu bukan sahaja menamakan dirinya, tetapi juga untuk menunjukkan bahawa dia mengetahui kunci rahsia tertentu. Pada masa yang sama, C tidak mempunyai peluang untuk menghantar kunci rahsianya kepada S, kerana, pertama sekali, rangkaian terbuka, dan selain itu, S tidak tahu, dan, pada dasarnya, tidak sepatutnya mengetahuinya. Dalam keadaan sedemikian, teknik yang kurang mudah digunakan untuk menunjukkan pengetahuan tentang maklumat ini.

Pengenalan/pengesahan elektronik melalui sistem Kerberos menyediakannyagunakan sebagai pihak ketiga yang dipercayai yang mempunyai maklumat tentang kunci rahsia objek yang disampaikan dan, jika perlu, membantu mereka dalam menjalankan pengesahan berpasangan.

Oleh itu, pelanggan mula-mula menghantar permintaan kepada sistem, yang mengandungi maklumat yang diperlukan tentangnya, serta tentang perkhidmatan yang diminta. Selepas itu, Kerberos memberikannya sejenis tiket, yang disulitkan dengan kunci rahsia pelayan, serta salinan beberapa data daripadanya, yang disulitkan dengan kunci pelanggan. Dalam kes perlawanan, didapati bahawa pelanggan menyahsulit maklumat yang dimaksudkan untuknya, iaitu, dia dapat menunjukkan bahawa dia benar-benar mengetahui kunci rahsia. Ini menunjukkan bahawa pelanggan adalah betul-betul yang didakwanya.

Perhatian khusus di sini harus diberikan kepada fakta bahawa pemindahan kunci rahsia tidak dilakukan melalui rangkaian, dan ia digunakan secara eksklusif untuk penyulitan.

Pengesahan biometrik

Biometrik melibatkan gabungan cara automatik untuk mengenal pasti/mengesahkan orang berdasarkan ciri tingkah laku atau fisiologi mereka. Cara fizikal untuk pengesahan dan pengenalan termasuk pengesahan retina dan kornea mata, cap jari, geometri muka dan tangan, dan maklumat peribadi lain. Ciri-ciri tingkah laku termasuk gaya bekerja dengan papan kekunci dan dinamik tandatangan. digabungkankaedah ialah analisis pelbagai ciri suara seseorang, serta pengecaman ucapannya.

Sistem pengenalan/pengesahan dan penyulitan sedemikian digunakan secara meluas di banyak negara di seluruh dunia, tetapi untuk masa yang lama ia sangat mahal dan sukar untuk digunakan. Baru-baru ini, permintaan untuk produk biometrik telah meningkat dengan ketara disebabkan oleh perkembangan e-dagang, kerana, dari sudut pandangan pengguna, adalah lebih mudah untuk membentangkan diri daripada menghafal beberapa maklumat. Sehubungan itu, permintaan mencipta bekalan, jadi produk yang agak murah mula muncul di pasaran, yang tertumpu terutamanya pada pengecaman cap jari.

Dalam kebanyakan kes, biometrik digunakan dalam kombinasi dengan pengesah lain seperti kad pintar. Selalunya, pengesahan biometrik hanyalah barisan pertahanan pertama dan bertindak sebagai cara untuk mengaktifkan kad pintar yang merangkumi pelbagai rahsia kriptografi. Apabila menggunakan teknologi ini, templat biometrik disimpan pada kad yang sama.

Aktiviti dalam bidang biometrik agak tinggi. Konsortium yang sesuai sudah wujud, dan kerja juga sedang giat dijalankan bertujuan untuk menyeragamkan pelbagai aspek teknologi. Hari ini anda boleh melihat banyak artikel pengiklanan di mana teknologi biometrik dipersembahkan sebagai cara yang ideal untuk meningkatkan keselamatan dan pada masa yang sama boleh diakses oleh orang awam.orang ramai.

ESIA

Sistem Pengenalan dan Pengesahan ("ESIA") ialah perkhidmatan khas yang diwujudkan bagi memastikan pelaksanaan pelbagai tugas berkaitan pengesahan identiti pemohon dan peserta dalam interaksi antara jabatan dalam hal penyediaan mana-mana perkhidmatan perbandaran atau negeri dalam bentuk elektronik.

Untuk mendapatkan akses kepada "Portal Tunggal Agensi Kerajaan", serta mana-mana sistem maklumat lain bagi infrastruktur e-kerajaan semasa, anda perlu mendaftar akaun dahulu dan, sebagai hasilnya, terima PES.

Tahap

Portal sistem pengenalan dan pengesahan bersatu menyediakan tiga peringkat akaun utama untuk individu:

- Diringkaskan. Untuk mendaftarkannya, anda hanya perlu menunjukkan nama keluarga dan nama pertama anda, serta beberapa saluran komunikasi tertentu dalam bentuk alamat e-mel atau telefon bimbit. Ini ialah peringkat utama, yang melaluinya seseorang hanya mempunyai akses kepada senarai terhad pelbagai perkhidmatan awam, serta keupayaan sistem maklumat sedia ada.

- Standard. Untuk mendapatkannya, anda perlu terlebih dahulu mengeluarkan akaun yang dipermudahkan, dan kemudian juga menyediakan data tambahan, termasuk maklumat daripada pasport dan nombor akaun peribadi individu insurans. Maklumat yang dinyatakan disemak secara automatik melalui sistem maklumatKumpulan Wang Pencen, serta Perkhidmatan Migrasi Persekutuan, dan jika cek itu berjaya, akaun tersebut dipindahkan ke tahap standard, yang membuka senarai lanjutan perkhidmatan awam kepada pengguna.

- Disahkan. Untuk mendapatkan tahap akaun ini, sistem pengenalan dan pengesahan bersatu memerlukan pengguna mempunyai akaun standard, serta pengesahan identiti, yang dilakukan melalui lawatan peribadi ke cawangan perkhidmatan yang dibenarkan atau dengan mendapatkan kod pengaktifan melalui mel berdaftar. Sekiranya pengesahan identiti berjaya, akaun akan beralih ke tahap baharu dan pengguna akan mempunyai akses kepada senarai penuh perkhidmatan kerajaan yang diperlukan.

Walaupun pada hakikatnya prosedur mungkin kelihatan agak rumit, sebenarnya, anda boleh membiasakan diri dengan senarai penuh data yang diperlukan secara terus di tapak web rasmi, jadi pendaftaran penuh agak mungkin dalam masa beberapa hari.

Disyorkan:

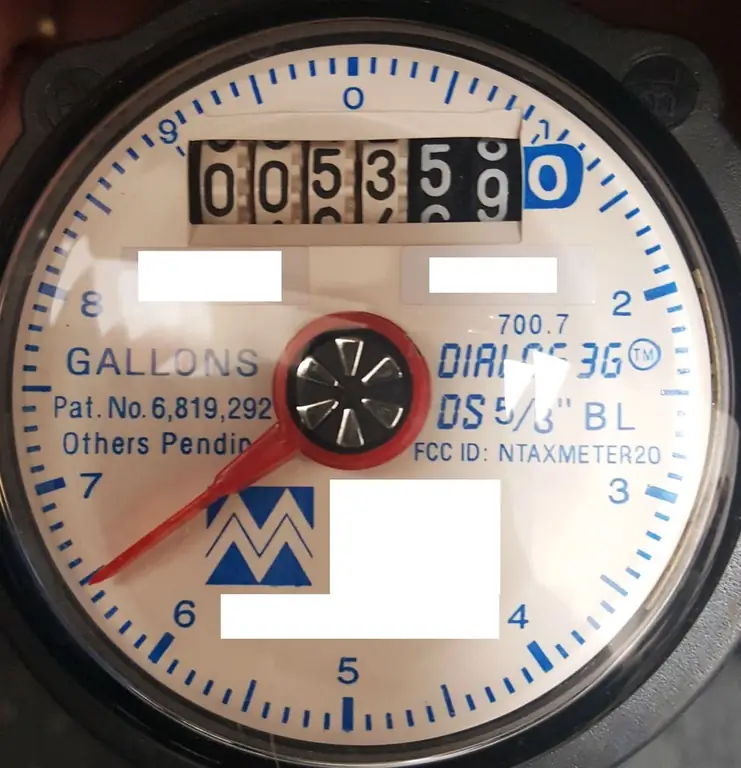

Jangka hayat meter air: tempoh perkhidmatan dan operasi, tempoh pengesahan, peraturan operasi dan masa penggunaan meter air panas dan sejuk

Jangka hayat meter air berbeza-beza. Ia bergantung pada kualitinya, keadaan paip, sambungan ke air sejuk atau panas, pengeluar. Secara purata, pengeluar menuntut kira-kira 8-10 tahun operasi peranti. Dalam kes ini, pemilik bertanggungjawab untuk menjalankan pengesahan mereka dalam had masa yang ditetapkan oleh undang-undang. Kami akan memberitahu anda lebih lanjut mengenai perkara ini dan beberapa perkara lain dalam artikel

BKI ialah Konsep, definisi, perkhidmatan yang disediakan, pengesahan, penjanaan dan pemprosesan sejarah kredit anda

BKI ialah organisasi komersial yang mengumpul dan memproses data tentang peminjam. Maklumat daripada syarikat membantu pemberi pinjaman mengetahui jika terdapat sebarang risiko apabila membuat pinjaman kepada individu. Berdasarkan maklumat yang diterima tentang pelanggan, bank membuat keputusan untuk meluluskan atau menolak pinjaman pengguna

Analisis pasaran asas. Analisis teknikal dan asas

Analisis asas ialah satu set kaedah yang membenarkan meramalkan peristiwa dalam pasaran atau dalam segmennya di bawah pengaruh faktor dan peristiwa luaran

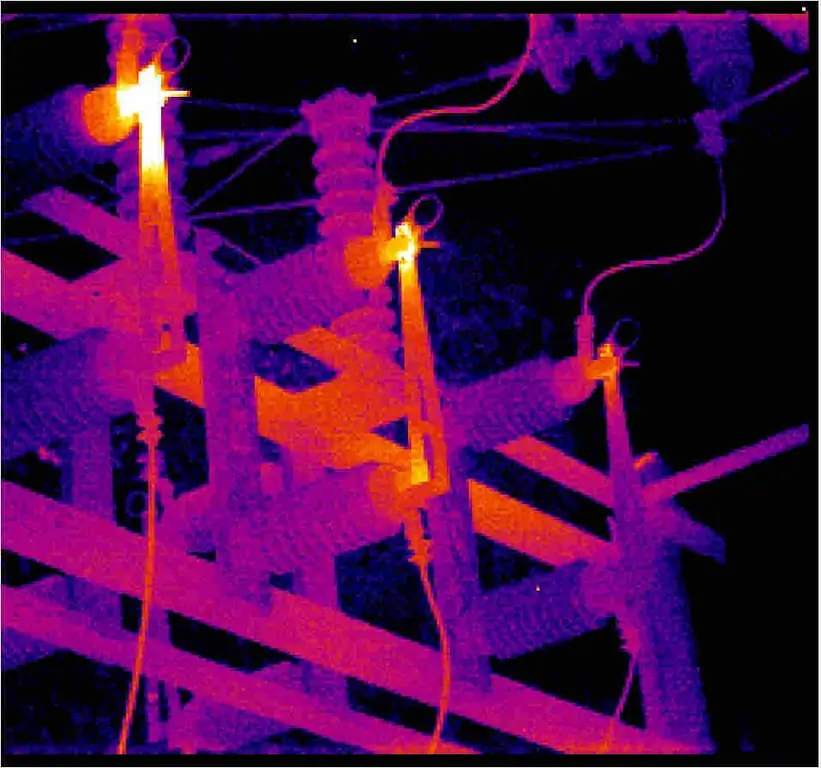

Kawalan pengimejan terma peralatan elektrik: konsep, prinsip operasi, jenis dan klasifikasi pengimejan terma, ciri aplikasi dan pengesahan

Kawalan pengimejan terma bagi peralatan elektrik ialah cara yang berkesan untuk mengenal pasti kecacatan pada peralatan kuasa yang dikesan tanpa mematikan pemasangan elektrik. Di tempat hubungan yang lemah, suhu meningkat, yang merupakan asas metodologi

Konsep Logistik: konsep, peruntukan asas, matlamat, objektif, peringkat pembangunan dan aplikasi

Dalam artikel kita akan bercakap tentang konsep logistik. Kami akan mempertimbangkan konsep ini secara terperinci, dan juga cuba memahami selok-belok proses logistik. Di dunia moden, kawasan ini menduduki tempat yang agak penting, tetapi hanya sedikit orang yang mempunyai idea yang mencukupi mengenainya